Crescono gli attacchi phishing attraverso Dropbox

Si sta diffondendo un attacco phishing sempre più diffuso che coinvolge Dropbox. Nelle prime due settimane di settembre sono stati registrati ben 5.550 attacchi di questo tipo.

I ricercatori di Check Point Harmony, analizzando la situazione, hanno individuato l’utilizzo di social engineering con dominio Dropbox come strategia dei criminali informatici per sollecitare una risposta da parte dell’ignaro utente, che cliccando consegna loro le proprie credenziali.

Gli autori di questo attacco utilizzano, infatti, Dropbox per creare pagine fake di login che indirizzano a una pagina di raccolta delle credenziali.

Si tratta di un altro esempio di come vengano utilizzati servizi legittimi con scopi malevoli: ci troviamo qua davanti a quelli che chiamiamo attacchi BEC 3.0 Gli attacchi Business Email Compromise 3.0 si riferiscono all’utilizzo di siti legittimi, come Dropbox, per inviare e ospitare materiale di phishing. La legittimità di questi siti rende quasi impossibile per i servizi di sicurezza email fermarli e per gli utenti finali riconoscerli.

Questi attacchi sono in aumento e i cybercriminali utilizzano tutti i siti di produttività preferiti: Google, Dropbox, QuickBooks, PayPal e altri ancora. È una delle innovazioni più furbe che abbiamo visto e, data la portata di questo attacco, è una delle più comuni ed efficaci.

L’attacco

In questo attacco vengono utilizzati i documenti Dropbox per ospitare siti di raccolta delle credenziali.

- Vettore: Email

- Tipo: BEC 3.0

- Tecniche: Social engineering, raccolta di credenziali

- Obiettivo: Qualsiasi utente

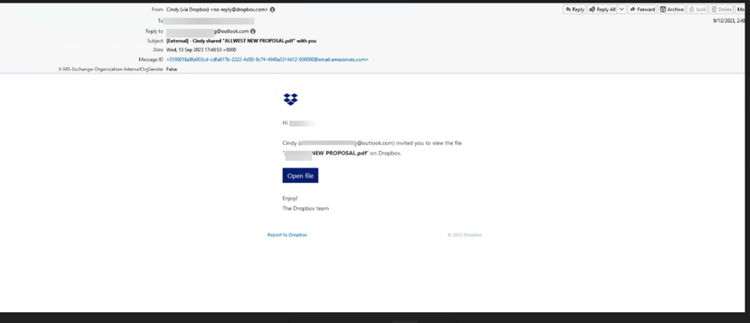

Esempio di e-mail

Questo attacco inizia con un’e-mail proveniente direttamente da Dropbox.

Si tratta di un’e-mail standard che chiunque riceverebbe da Dropbox, che notifica la presenza di un documento da visualizzare.

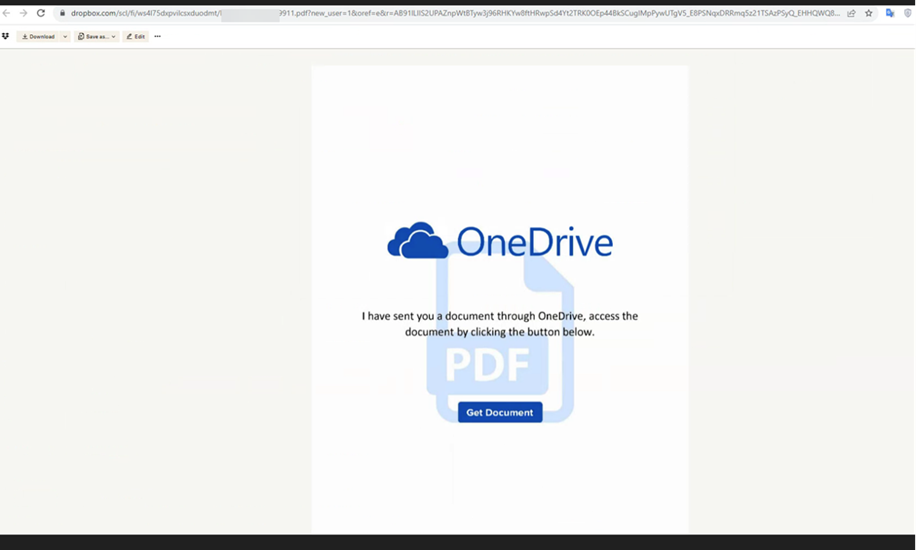

Da lì, l’utente viene indirizzato a una pagina Dropbox autentica:

Sebbene il contenuto sia identico a una pagina OneDrive, l’URL è ospitato su Dropbox.

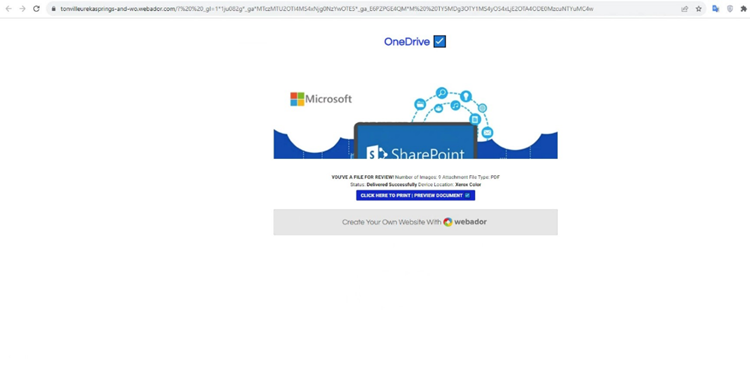

Quando si fa clic su “Ottieni documento”, l’utente viene indirizzato a questa pagina finale, quella della raccolta delle credenziali.

Questa è la pagina ospitata al di fuori di Dropbox, a cui i criminali informatici vogliono indirizzare l’utente per sottrargli le credenziali.

Le tecniche

La compromissione delle e-mail aziendali ha subito un’evoluzione piuttosto rapida.

Solo pochi anni fa scrivevamo delle cosiddette truffe “Gift card”. Si trattava di e-mail che fingevano di provenire da un amministratore delegato o da un dirigente aziendale, chiedendo a un dipendente di acquistare “carte regalo”. L’idea alla base è che gli hacker avrebbero poi utilizzato le carte regalo per scopi personali. Queste e-mail provenivano in genere da indirizzi Gmail contraffatti: come per esempio CEO@gmail.com, non a CEO@company.com.

Si potevano anche impersonare domini e partner, ma si trattava sempre di contraffazioni.

L’evoluzione successiva è stata quella degli account compromessi. Può trattarsi di un utente interno, ad esempio qualcuno che lavora nel dipartimento finanziario, o anche di un utente partner compromesso. Questi attacchi sono ancora più difficili da identificare poiché provengono da un indirizzo legittimo. Ma in questo caso è incluso un link a una falsa pagina di accesso a O365, o un linguaggio stentato che l’NLP può rilevare.

Oggi abbiamo i BEC 3.0, che sono attacchi provenienti da servizi legittimi. L’NLP non è efficace in questo caso: il linguaggio proviene direttamente da servizi legittimi e non viene rilevato nulla di anomalo. Nemmeno la scansione degli URL può essere utile, poiché indirizza l’utente verso un sito Dropbox o un altro sito legittimo.

Questi attacchi sono incredibilmente difficili da bloccare e identificare, sia per i servizi di sicurezza che per gli utenti finali e sono infatti sempre più frequenti e aggressivi.

Iniziare dall’educazione è fondamentale. Gli utenti finali devono chiedersi: “Conosco la persona che mi sta inviando un documento? E anche se si clicca sul documento, bisogna chiedersi: ha senso una pagina OneDrive su un documento Dropbox?

Porsi queste domande può essere utile. Così come passare il mouse sull’URL nella pagina stessa di Dropbox.

I ricercatori di Check Point hanno contattato Dropbox per informarli di questa campagna il 18 settembre.

Best practice: Linee guida e raccomandazioni

Per difendersi da questi attacchi, i professionisti della sicurezza possono:

- Adottare una tecnologia dotata di intelligenza artificiale in grado di analizzare e identificare numerosi indicatori di phishing per sventare in modo proattivo attacchi complessi.

- Adottare una soluzione di sicurezza completa che includa funzionalità di scansione di documenti e file.

- Implementare un efficace sistema di protezione degli URL che effettua scansioni approfondite ed emula le pagine web per una maggiore sicurezza.